※評比南投搬家公司費用收費行情懶人包大公開

搬家價格與搬家費用透明合理,不亂收費。本公司提供下列三種搬家計費方案,由資深專業組長到府估價,替客戶量身規劃選擇最經濟節省的計費方式

認證+授權代碼實現

Spring Security是 一種基於 Spring AOP 和 Servlet 過濾器的安全框架。它提供全面的安全性解決方案,同時在 Web 請求級和方法調用級處理身份確認和授權。

有關認證和授權的理論知識,之前有寫過相關博客。了解權限管理

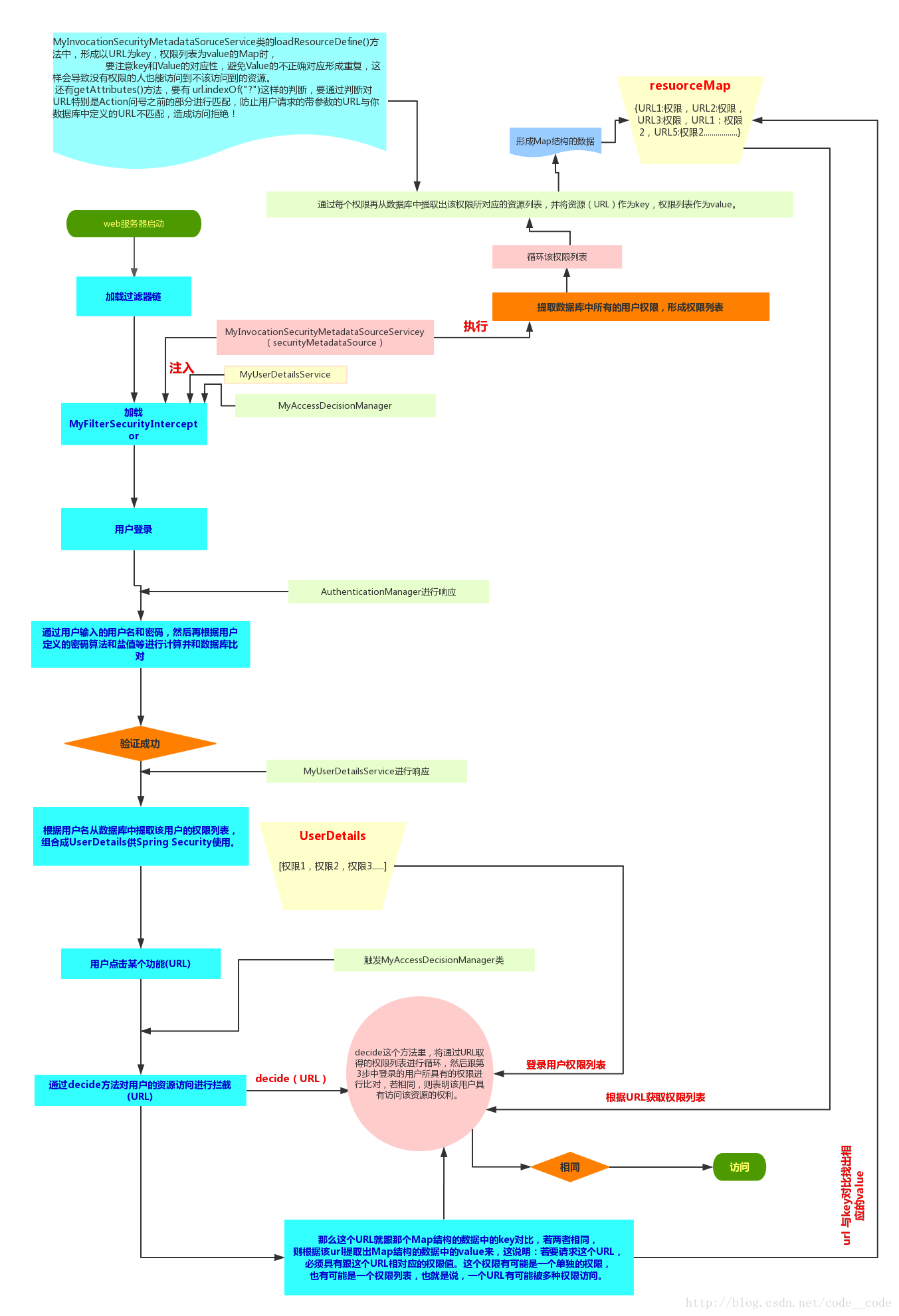

一、SpringSceurity工作流程

網上找一張圖,覺得畫的挺好的,比較容易理解。不然換的是源碼流程圖很難去理解。

圖片地址 : 地址 可以單機放大看更加清楚

要想理解這張圖建議看下這篇博客,因為這張圖中需要自定義的My…類,在文章中都有說明,所以更好理解點。

Spring Boot Security 詳解

二、認證+授權代碼

這裏只展示一些核心代碼,具體完整代碼放在github上。

1、UserDetails接口

Security 中的用戶接口,我們自定義用戶類要實現該接口, 用於向security中注入當前用戶的姓名密碼,和擁有的角色。同時也包含一些其它信息,比如當前用戶是否過期,

賬號是否鎖定等等。

自己定義User實現這個接口

public class User implements UserDetails {

private String username;

private String password;

private List<Role> roles;

/**

* 獲取用戶名

*/

@Override

public String getUsername() {

return username;

}

/**

* 獲取密碼

*/

@Override

public String getPassword() {

return password;

}

/**

* 用戶的權限集, 默認需要添加ROLE_ 前綴

*/

@Override

@JsonIgnore

public List<GrantedAuthority> getAuthorities() {

List<GrantedAuthority> authorities = new ArrayList<>();

for (Role role : roles) {

authorities.add(new SimpleGrantedAuthority("ROLE_" + role.getName()));

}

return authorities;

}

/**

* 賬戶是否過期

*/

@Override

@JsonIgnore

public boolean isAccountNonExpired() {

return true;

}

/**

* 賬戶是否鎖定

*/

@Override

@JsonIgnore

public boolean isAccountNonLocked() {

return true;

}

/**

* 憑證是否過期

*/

@Override

@JsonIgnore

public boolean isCredentialsNonExpired() {

return true;

}

/**

* 用戶是否可用

*/

@Override

public boolean isEnabled() {

return true;

}

}

2、UserDetailsService

Security 中的用戶 Service,自定義用戶服務類需要實現該接口。這個接口只有一個方法需要我們去實現,那就是通過用戶名去獲取用戶信息。這裏也是和數據庫交互獲取

用戶認證和授權信息的地方。

@Service

@Slf4j

public class UserService implements UserDetailsService {

@Override

public UserDetails loadUserByUsername(String userName) throws UsernameNotFoundException {

//TODO 正常應該查詢數據庫獲取用戶和用戶的權限

// User user = userMapper.loadUserByUsername(userName);

// List<Role> roles = rolesMapper.getRolesByUid(user.getId());

// user.setRoles(roles);

log.info("登陸用戶名: {}", userName);

//通過用戶名查詢到的密碼 密碼肯定是加密過的 這裏明文密碼是 123456

String password = "e10adc3949ba59abbe56e057f20f883e";

//用戶對應權限

List<Role> roles = Lists.newArrayList(new Role(1L, "教師"), new Role(2L, "學生"));

User user = new User(userName, password, roles);

return user;

}

}

注意 這裏的明文密碼是 123456,也就是用戶輸入這個才能完成認證。授權的話當前用戶有兩個角色 教師 和 學生。在下面測試的時候會用到。

3、WebSecurityConfigurerAdapter

它是Spring Security的Java 配置類。創建類SecurityConfiguration繼承 WebSecurityConfigurerAdapter,來對我們應用中所有的安全相關的事項(

所有url,驗證用戶名密碼,表單重定向等)進行控制。

@Configuration

public class WebSecurityConfig extends WebSecurityConfigurerAdapter {

/**

* 1、配置的是認證信息, AuthenticationManagerBuilder 這個類,就是AuthenticationManager的建造者, 我們只需要向這個類中, 配置用戶信息,

* 就能生成對應的AuthenticationManager, 這個類也提過,是用戶身份的管理者, 是認證的入口, 因此,我們需要通過這個配置,想security提供真實的用戶身份。

*/

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

}

/**

* 2、配置Security的認證策略, 每個模塊配置使用and結尾。這個也是最複雜的

*/

@Override

protected void configure(HttpSecurity http) throws Exception {

}

/**

* 3、這個配置方法用於配置靜態資源的處理方式,可使用 Ant 匹配規則。就是可以不用認證就可以直接訪問的接口

*/

@Override

public void configure(WebSecurity web) throws Exception {

}

}

完整示例

※回頭車貨運收費標準

宇安交通關係企業,自成立迄今,即秉持著「以誠待人」、「以實處事」的企業信念

@Configuration

public class WebSecurityConfig extends WebSecurityConfigurerAdapter {

@Autowired

private UserService userService;

/**

* 密碼驗證器

*/

@Autowired

private PassWordEncorder passWordEncorder;

/**

* 成功處理器

*/

@Autowired

private AuthenctiationSuccessHandler authenctiationSuccessHandler;

/**

* 失敗處理器

*/

@Autowired

private AuthenctiationFailHandler authenctiationFailHandler;

/**

* 向Security注入用戶信息

*/

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth.userDetailsService(userService).passwordEncoder(passWordEncorder);

}

/**

* 配置規則

*/

@Override

protected void configure(HttpSecurity http) throws Exception {

//開啟登陸配置

http.authorizeRequests()

// 登錄之後就能訪問

.antMatchers("/no-authorize").authenticated()

// 登陸后 需要校長角色權限

.antMatchers("/need-authorize").hasRole("校長")

// 其他的路徑都是登錄后即可訪問

.anyRequest().authenticated()

.and().formLogin()

// 定義登錄頁面,未登錄時,訪問一個需要登錄之後才能訪問的接口,會自動跳轉到該頁面

.loginPage("/login_page")

//登錄成功的處理器

.successHandler(authenctiationSuccessHandler)

//登錄失敗的處理器

.failureHandler(authenctiationFailHandler)

// 登錄處理接口

.loginProcessingUrl("/login")

// 定義登錄時,用戶名的 key,默認為 username

.usernameParameter("username")

//定義登錄時,用戶密碼的 key,默認為 password

.passwordParameter("password").permitAll()

.and().logout()

////和表單登錄相關的接口統統都直接通過

.permitAll()

.and().csrf().disable().exceptionHandling().accessDeniedHandler(getAccessDeniedHandler());

}

/**

* 對於/static/ 下的路徑都不用認證

*/

@Override

public void configure(WebSecurity web) throws Exception {

web.ignoring().antMatchers("/no-login");

}

/**

* 用戶未認證異常攔截

*/

@Bean

AccessDeniedHandler getAccessDeniedHandler() {

return new AuthenticationAccessDeniedHandler();

}

}

注意 這裏一共配置了三個路徑用於測試。

1、/no-login 接口不需要認證就可以直接訪問

2、/no-authorize 需要認證 但不需要授權就可以訪問

3、/need-authorize 首先需要認證 認證通過還需要授權 這裏需要校長的角色才可以訪問該接口 但是我們測試用戶只有教師和學生所以沒有權限訪問該接口

下面會針對這個個接口分別進行測試。

三、測試

1、接口提供

@RestController

public class TestController {

/**

* 1、不需要登陸就可以訪問

*/

@RequestMapping(value = "/no-login")

public ServiceResponse noLogin() {

return ServiceResponse.success("歡迎訪問不需要登陸接口");

}

/**

* 2、只登陸,不許認證接口

*/

@RequestMapping(value = "/no-authorize")

public ServiceResponse needAuthorize(){

return ServiceResponse.success("登陸了 不用授權");

}

/**

* 3、登陸 + 相關認證接口

*/

@RequestMapping(value = "/need-authorize")

public ServiceResponse noAuthorize() {

return ServiceResponse.success("登陸+授權成功");

}

/**

* @Description: 如果自動跳轉到這個頁面,說明用戶未登錄,返回相應的提示即可

*/

@RequestMapping("/login_page")

public ServiceResponse loginPage() {

return ServiceResponse.failure("001", "尚未登錄,請登錄!");

}

}

2、未登錄訪問 no-login 和 no-authorize 接口

no-login接口

很明顯沒有登陸 請求該接口成功!

no-authorize接口

沒有登陸訪問失敗,在上面配置了如果用戶沒有認證的話跳轉到login_page接口,所以這裏返回 ‘尚未登錄,請登錄!’

3、登陸后訪問 no-authorize 和 need-authorize 接口

先登陸

根據上面配置登陸的路徑為 /login 請求參數包括 username 和 password

注意 這裏需要post請求。

no-authorize 接口

登陸就可以訪問了。

need-authorize 接口

雖然登陸成功了,但是因為該接口需要校長角色,之前給該用戶只配置了教師和學生的角色所以訪問失敗。

參考

1、SpringSide 3 中的安全框架

2、Spring Security 工作原理概覽

3、Spring Boot Security 詳解 很贊

別人罵我胖,我會生氣,因為我心裏承認了我胖。別人說我矮,我就會覺得好笑,因為我心裏知道我不可能矮。這就是我們為什麼會對別人的攻擊生氣。

攻我盾者,乃我內心之矛(17)

本站聲明:網站內容來源於博客園,如有侵權,請聯繫我們,我們將及時處理

※智慧手機時代的來臨,RWD網頁設計為架站首選

網動結合了許多網際網路業界的菁英共同研發簡單易操作的架站工具,及時性的更新,為客戶創造出更多的網路商機。